Der IT-Mittelstand als Wegbereiter für datengetriebene und kooperative Geschäftsmodelle

Beitrag der KIW-Experten im Mittelstand-Digital Magazin WISSENSCHAFT TRIFFT PRAXIS

(Ausgabe 13, Januar 2020) von Prof. Dr. Andreas Johannsen, Tarek Annan, Felix F. Eifert

Vom analogen zum digitalen Datenmanagement in Betrieben

Für den deutschen Mittelstand, als Fundament unserer Wirtschaft, sind Vernetzung und Kooperation die richtige Antwort auf die Herausforderungen der Zukunft. Leider hat es die gesamte deutsche Wirtschaft offensichtlich noch nicht geschafft, unsere Innovationskraft auch in die Digitalisierung hineinzutragen.[1] Die Innovationsfähigkeit der deutschen Wirtschaft liegt vor diesem Hintergrund in der eigenen Nutzbarmachung ihrer Daten.

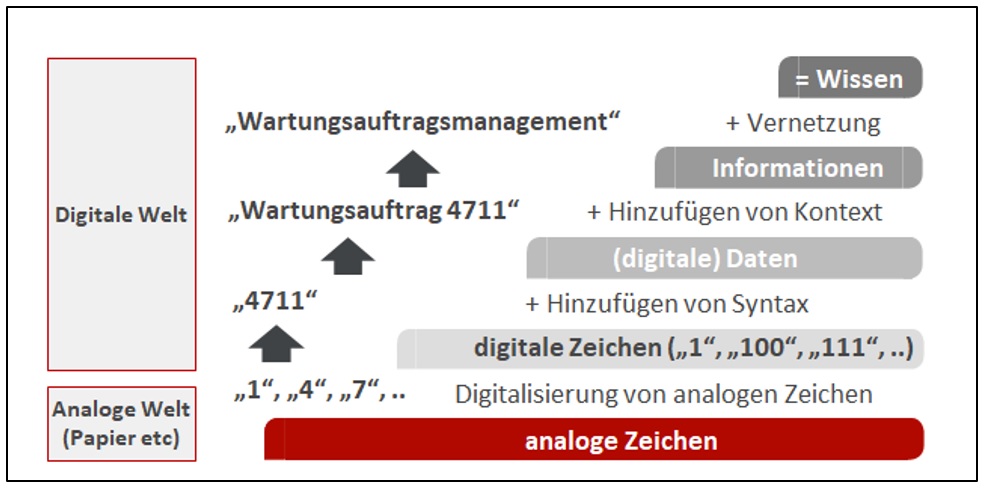

Abbildung: Der Weg von analogen zu digitalen Daten, Informationen und Wissen in der Instandhaltung

Wer es schafft, aus digitalen Daten Informationen und Wissen zu generieren und dieses Wissen marktrelevant einzusetzen (siehe Abb. 1), wird auch in Zukunft als ein relevanter ökonomischer Akteur am Markt wahrgenommen werden. Hierbei können IT-KMU (hiermit sind im Folgenden KMU der IT-Branche gemeint) einen relevanten Beitrag zur Digitalisierung des gesamtdeutschen Mittelstandes leisten.

Das Kompetenzzentrum IT-Wirtschaft will dieser Zeit der Alleingänge durch seine Angebote zur erfolgreichen Kooperation ein Ende setzen. Einzelne Unternehmen können die Digitalriesen nun nicht mehr ein- geschweige denn überholen. Gemeinsam ist der IT-Mittelstand stark genug, um ein attraktives Gegenangebot zu den dominierenden IT-Konzernen anzubieten. Praktisch bedeutet das, dass IT-KMU sich vernetzen und neue Geschäftsmodelle und Lösungen in digitalen Ökosystemen schaffen müssen. [2] Ein Geschäftsmodell ist die Abbildung des betrieblichen Produktions- und Leistungssystems eines oder mehrerer Unternehmen. [3] Wenn mehrere Unternehmen ein integriertes Leistungssystem aufbauen oder betreiben, spricht man von einem kooperativen Geschäftsmodell. [4]

In diesen Ökosystemen besinnt sich jeder Anbieter auf seine Stärken und formt, gemeinsam mit anderen Unternehmen Gesamtprodukte, die all jene Stärken vereinen. So entstehen Innovationen Made in Germany, welche jenseits von isolierter Basis- oder Anwendungssoftware den Mittelstand in der digitalen Transformation nach vorne bringen.

Ein „datengetriebenes Geschäftsmodell“ bezeichnet die Geschäftsaktivität eines Unternehmens, das als Datenintermediär eine immaterielle Wertschöpfung in Form der Sammlung, der Aufbereitung und der Bereitstellung von Daten zur Befriedigung der Datenbedürfnisse von Kunden vollzieht.[5] Beim Aufbau datengetriebener Geschäftsmodelle sollte sich der IT-Mittelstand in seinen digitalen Ökosystemen auf eigene offene Schnittstellen und Datenstrukturen einigen. Nur damit ist sichergestellt, dass die Unternehmen weiterhin für neue Kooperationen und Innovationen offen sind und sich nicht von Standards großer Anbieter abhängig machen. Mit gemeinsam entwickelten, datenbasierten Produkten kann der digitale Mittelstand so neue Märkte erobern. Gleich, ob es sich dabei um eine Vertriebspartnerschaft oder um eine strategische Allianz, ob es sich um ein inländisches oder um ein übernationales Engagement handelt, eine Partnerschaft muss von beiden Seiten „gelebt“ und ernst genommen werden. Sie ist nicht zum „Nulltarif“. [6]

Wichtig beim Austausch digitaler Daten in Softwarekooperationen sind sichere Datenflüsse über Unternehmensgrenzen hinweg. Drei Kooperationsbeispiele werden vor diesem Hintergrund im Folgenden ausgeführt.

Datenflüsse über Unternehmensgrenzen hinweg

Ob im Rahmen von kooperativen oder datengetriebenen Geschäftsmodellen: Über die richtigen Schnittstellen muss die Grundlage für die sichere Interoperabilität von Systemen in und zwischen Unternehmen und Branchen geschaffen werden. Das ist die Voraussetzung, um im gesamten Mittelstand die Digitalisierung umzusetzen. Ziel des Mittelstand 4.0 Kompetenzzentrums IT-Wirtschaft ist es daher, IT-Mittelständler in die Lage zu versetzen, aus ihren Einzelprodukten eigene All-in-One-Lösungen als Alternativen zu den Marktführern aufzubauen und zukunftssicher zu vermarkten.

Anhand dreier Szenarien, die im Rahmen erfolgreicher Konsortien unterstützt wurden, sollen datengetriebene Geschäftsmodelle im IT-Mittelstand bzw. mit essentieller Beteiligung des IT-Mittelstands aufgezeigt werden. Im Anschluss werden Ansatzpunkte für weitere mögliche Geschäftsmodelle gegeben, die von IT-Mittelständlern in Zukunft angeboten werden könnten.

„Szenario 1: Nutzung von Instandhaltungs- und Gebäudedaten für Industrieparks („Data Enhanced Products)“

Bei einem Konsortium für das Facility Management (siehe Abb. 2) besteht das Ziel darin, eine Gesamtlösung für produzierende Unternehmen in größeren Industrieparks zu realisieren, die in der Lage ist, einen vollständigen Überblick zu allen notwendigen Abläufen für einen Instandhaltungsvorgang eines Objektes zu gewährleisten.

Die beteiligten Akteure sind mehrere Industriebetriebe in einem idealtypischen Gewerbepark, ein Facility Management Unternehmen des Industrieparks mit einer Instandhaltungs-Software der Firma Greengate AG und einer Dokumentenmanagementsoftware der Firma Starke + Reichert GmbH & Co. KG, sowie einer Zutrittskontroll- und Zeiterfassungssoftware der Firma PCS Systemtechnik GmbH, sowie ein Anbieter einer Indoor/Outdoor-Navigationslösung der Firma Tryformation.

Stellwerk 4 – ein KIW-initiiertes Konsortium zum integrierten Instandhaltungsmanagement

Der vom Szenario unterstützte Geschäftsprozess sieht folgende Schritte vor:

- In einer Werkshalle eines Industrieunternehmens meldet eine Maschine eine notwendige Wartungsarbeit. Diese Wartungsarbeit wird über eine Störungsmeldung der Instandhaltungssoftware des Facility Managers für den gesamten Industriepark gemeldet.

- Die Instandhaltungssoftware erzeugt einen Wartungsauftrag, und leitet diesen automatisiert an das Dokumentenmanagementsystem des Facility Managers weiter, welches den betreffenden Wartungsvertrag und Dienstleister identifiziert und die Wartung freigibt.

- Jetzt ordnet ein Mitarbeiter des Facility Managers den Wartungsauftrag einem Unterauftragnehmer (Handwerksbetrieb) zu, und bestellt die Wartungsleistung. Gleichzeitig wird in der Instandhaltungssoftware eine Terminverwaltung und Ressourcenklärung (Handwerkerdaten) angestoßen, und die relevanten Daten für das Sicherheitsunternehmen des Industrieparks an ein Zutrittssystem gesandt, welches daraufhin automatisch Zutrittsausweise für die gemeldeten Personen und den avisierten Reparaturtag erzeugt.

- Der Dienstleister wird am Tag der Wartung nach Zutrittskontrolle über einen Barcode-Leser mittels einer App des Navigationsanbieters (sowohl Outdoor als auch Indoor) über das Betriebsgelände zum entsprechenden Einsatzort, und danach wieder zum Werkstor geführt. Das Auschecken aus dem Industriegelände wird festgehalten, und später mit den Daten der Reparaturrechnung des Dienstleisters in der Instandhaltungssoftware verglichen.

- Der gesamte Vorgang läuft in ein Berichtswesen, über das eine monatliche Sammelrechnung und ein Controlling aller Dienstleister je Mandant mit Monatssalden und bearbeiteten Maschinen/ Geräten erzeugt werden kann (Betriebsdatenerfassung und Produktionscontrolling).

Dieses datengetriebene Geschäftsmodell verdankt seinen Erfolg nicht den einzelnen Funktionalitäten der beteiligten Softwaresysteme, sondern der Anreicherung und Nutzung vielfältiger Daten (Vertragsdaten zur Störung, Handwerkerdaten, Navigationsdaten) im integrierten Geschäftsprozess. Hierzu ist die DSGVO-konforme und sichere Einbindung und Pflege der diversen Datenbestände beim zentralen Instandhaltungssystem des Facility Managers des Industrieparks erfolgskritisch. Digitale Zutritts- und Navigationsdienste werden nach Auftragsvolumen abgerechnet.

„Szenario 2: Vermittlung von Zielkundendaten und Routenvorschlägen für den Vertrieb („Data as Insights)“

In einem zweiten Konsortium wurden Daten von Zielkunden aus einer CRM-Applikation eines Beratungsunternehmens der Bauwirtschaft mittels einer standardisierten, offenen Schnittstelle auf Basis von OData in die Besuchsvorschläge eines ERP-Systems für den Aussendienst eines Bauausrüsters (Drahtspleisserei Köppen GbR) eingespielt, die dann mittels GoogleMaps-Daten zu einer Routenplanung transformiert wurden. Hierzu hat sich der IT-Anbieter der ERP-Software des Bauausrüsters mit dem Bau-Beratungsunternehmen zusammengeschlossen, um über offene und schlanke, aber sichere Schnittstellen Zusatzdienste (Zielkunden und Routenvorschläge) zu generieren.

Das Bauberatungsunternehmen erhält für die Besuchsvorschläge eine jährliche Provision, wobei sich das Projekt für den Bauausrüster aufgrund von Mehrumsätzen bereits schätzungsweise nach einem Jahr Betriebszeit rentiert. Der ERP-Anbieter kann die entwickelte Schnittstelle und somit auch die gewonnene Funktionalität im Vertriebsmodul für weitere Kunden verwenden. Dies vergleichsweise einfache Beispiel kann Ansporn für IT-KMUs sein, durch zusätzliche digital eingebundene Dienstleistungen den Weg in die Produktvernetzung und in datengetriebene Geschäftsmodelle zu wagen.

„Szenario 3: „ERP-Nutzungsdaten einsetzen“: (datengetriebenes IT-KMU) „Data as a service“)

Unser drittes Szenario betrifft einerseits mittelständische Software-Anbieter als auch insbesondere Systemhäuser, die Software für Ihre Kunden betreiben. Diese können in einem ersten Schritt auf Basis entsprechender Datenschutzverträge Prozess- und Ereignisdaten für Ihre Kunden aufbereiten, die diese nicht in den üblichen SQL-Abfragen ihrer Datenbanken erlangen können. Dies bereits bestehende, aber noch kaum erschlossene Szenario wird auch „Process Mining“ genannt, und betrifft im IT-Bereich insbesondere die Kombination aus anonymisierten Logfile-Daten („Welcher Business Software Nutzer war wann eingeloggt und hat welche Prozesse der Software genutzt?“) mit Buchungsdaten aus der operativen Datenbank der Business Software. Der Nutzen besteht in einem Prozess-Controlling, welches auf dieser Basis aufgebaut werden kann.

Erweitert wird dies Szenario zum „Data as a Service“, wenn die auf diese Weise generierten Prozessdaten eines Business Software Kunden (wiederum DSGVO-konform anonymisiert), aggregiert, und meist auch durch weitere Analysen oder Internet-Datenvergleiche „veredelt“ dann weiteren Kunden oder Geschäftspartnern angeboten werden, die hiermit ein Benchmarking, Trendanalysen, oder einen sonstigen Geschäftsnutzen erzielen können. Dies können neben reinen Prozessdurchlaufzeiten oder Auftragsvolumina je Produktgruppe ganz elementare Geschäftsinformationen sein, z. B. getätigte Käufe auf Seiten von Partnerunternehmen auf einer Online Shopping Plattform oder auf einem elektronischen Markt, oder der eigene Preisunterschied im Vergleich zu Marktpreisen auf Produkt- und Preisvergleichssuchmaschinen, etc.

Datengetriebene Geschäftsmodelle dieser Art unterliegen selbstverständlich hohen Datenschutz- und Sicherheitsanforderungen. Dennoch sind sie – gerade zwischen ausgewählten Partnern eines Geschäfts-Ökosystems – in einigen Branchen (z.B. dem Online-Handel) bereits erfolgreich etabliert, so dass die Potenziale auch für andere Branchen zu prüfen und zu erschließen sind. Prinzipiell sollten sich gerade mittelständische IT-Dienstleister daher vor der Weiterentwicklung Ihrer eigenen Softwareprodukte zunehmend fragen, ob externe Software-Lösungen auf verbreiteten Plattformen einbindbar sind, wobei die Nutzung dieser Applikationen über Kommissionserlöse im Rahmen des Affiliate Marketings oder Volumen-basiert erfolgen kann. Dies ist insbesondere bei standardisierten Dienstleistungen wie Bezahlfunktionen, Fakturierungsdienstleistungen etc. zunehmend attraktiver als eine Eigenentwicklung der Software.

Prinzipiell wird der in diesem Artikel angesprochene Trade-off zwischen der Datenmonetarisierung und dem Datenschutz, der die Steuerung datenzentrischer Geschäftsmodelle erschwert, jeweils im Einzelfall zu lösen sein. Dennoch möchten wir im nächsten Abschnitt kurz auf die wesentlichsten Datenschutz- und Datensicherheits-Aufgaben in Kooperationen zur Entwicklung und Nutzung gemeinsamer IT-Systeme eingehen. [7]

Datensicherheit in Zeiten steigender Kooperationen im IT-Mittelstand

Eine hohe Datensicherheit beim unternehmerischen Handeln, speziell bei sicherer gemeinsamer Produktentwicklung und deren gemeinsamer Nutzung auf sicheren Plattformen erweist sich für kleine und mittlere IT-Unternehmen in der Praxis als große Herausforderung. Datensicherheit sollte in diesem Kontext als kritisches Element für das Gelingen einer Kooperation verstanden werden. Insbesondere im IT-KMU-Umfeld betreffen Datenpannen, z.B. unberechtigte Zugriffe auf Datensammlungen, die Kooperations-Partner und deren Ruf in der Branche unmittelbar, denn die Verknüpfung von Softwarelösungen bedingt die Nutzung gemeinsamer Schnittstellen, Systeme, Plattformen, Dienste, IT-Ressourcen und Daten. Dies spiegelt sich auch in neuesten Studien wieder: „Demnach sind die Schäden durch Sabotage, Datendiebstahl und Spionage in der deutschen Wirtschaft auf die neue Rekordmarke von knapp 103 Milliarden pro Jahr gestiegen. Zum Vergleich: Vor zwei Jahren waren es noch 55 Milliarden Euro. 70 Prozent der deutschen Unternehmen sind demnach bereits Opfer von Cyberangriffen geworden.“[8]

Das Kompetenzzentrum IT-Wirtschaft unterstützt hier mit Angeboten im Bereich Datenschutz und IT-Sicherheit. Bei Veranstaltungen wie Webinaren oder Workshops im Security Labor wird anhand von realen Anwendungsbeispielen und Live-Demos ein passender Umgang mit IT-Sicherheit und Datenschutz in Kooperationsprojekten vermittelt, wodurch das Risikobewusstsein der Teilnehmer sensibilisiert wird.

Wie kann unternehmerisches Handeln nun aber abgesichert werden? Im Allgemeinen sollte die unternehmerische Zusammenarbeit frühzeitig rechtlich abgesichert und entsprechende Vertragsbedingungen besprochen werden (z.B. durch die Nutzung unserer Musterdokumente, wie z.B.: Code of Conduct, Kooperationsvertrag, Datenschutzerklärung und ADV-Vertrag aber auch der Informations- und Selbstlernmaterialien des KIW). Dabei ist eine ausgewogene Berücksichtigung der Interessen aller Partner bei der Vertragsausgestaltung notwendig, um eine nachhaltige Zusammenarbeit zu ermöglichen und potentielle Konflikte zu vermeiden.

Und wie schützt man seine Daten? Neben rechtlichen Empfehlungen sensibilisieren wir auf technische und organisatorische Maßnahmen (TOMs), die zu treffen sind, um den Schutz personenbezogener Daten im Hinblick auf ihren Schutzbedarf und unter Berücksichtigung der wirtschaftlichen Zumutbarkeit zu gewährleisten.[9]

Organisatorische Maßnahmen beinhalten die Awareness-Bildung zu Schwachstellen (wie z.B. durch einen mit Schadsoftware infizieren USB-Stick oder das Öffnen einer Phishing Mail), daneben die Implementierung eines Datenschutz –/Datensicherheitskonzept sowie die Verpflichtung der Mitarbeiter auf das Datengeheimnis. Schon bei Kooperationsanbahnung müssen diese konkreten Sicherheitskonzepte unternehmensintern (mindestens) vorhanden sein. Im Folgenden wird aufgezählt, über welche Konzepte, Dokumente und Richtlinien die Kooperationspartner verfügen sollten:[10]

| ▶ Allgemeines IT-Sicherheitskonzept

▶ Physisches Sicherheitskonzept ▶ Admin-Richtlinie ▶ Sicherheitsrichtlinie zur IT-Nutzung ▶ Passwort- bzw. Kennwortrichtlinie ▶ Virenschutzkonzept ▶ Datensicherungskonzept (Backupkonzept) ▶ Berechtigungskonzept ▶ Notfallkonzept |

▶ Archivierungskonzept

▶ Datenschutzkonzept (nach DSGVO) ▶ Cloud-Richtlinie ▶ Vertraulichkeitsvereinbarung für externe Dienstleister ▶ Bring Your Own Device-Richtlinie ▶ Bring Your Own Device-Betriebsvereinbarung ▶ Home Office-Betriebsvereinbarung |

Die Absicherung von Geschäftsprozessen verfolgt mindestens die drei grundlegenden IT-Schutzziele:

- Vertraulichkeit:

Hierbei ist alles zu unternehmen, um zu verhindern, dass Daten in unbefugte Hände geraten. Ein wirksamer Mechanismus zur Aufrechterhaltung von Vertraulichkeit stellt die Verschlüsselung dar.

- Integrität:

Es ist zu verhindern, dass Daten verfälscht werden, bzw. falsche Daten verarbeitet werden, oder Programme Hardware oder sonstige Mittel verfälscht werden. Ein wirksamer Mechanismus zur Aufrechterhaltung der Integrität von Daten stellt eine Dokumentationspflicht für Datenänderungen dar.

- Verfügbarkeit:

Hierbei ist zu verhindern, dass Daten verschwinden oder unbrauchbar werden, Programme und Systeme, Hardware oder sonstige Mittel nicht funktionsfähig sind oder nicht mehr zur Verfügung stehen (Zerstörung, Sicherungen nicht mehr lesbar). Möglichkeiten zur Sicherstellung der Verfügbarkeit sind Redundanzen, Hochverfügbarkeits-Cluster, RAID, USV-Systeme oder System-Monitoring.

Zu weiteren TOMs gehören die folgenden Maßnahmen:[11]

| ▶ Zutrittskontrolle

▶ Zugangskontrolle ▶ Zugriffskontrolle ▶ Weitergabekontrolle |

▶ Eingabekontolle

▶ Auftragskontorolle ▶ Verfügbarkeitkontrolle ▶ Zweckbindungskontrolle |

Fazit

Die in den obigen Szenarien beispielhaft beschriebenen Datenbestände und Datenflüsse werden immer stärker die Grundlage für Markterfolg und Kundennutzen der Produkte der mittelständisch geprägten IT-Wirtschaft. Bereits bei der gemeinsamen Entwicklung muss daher ein starkes Bewusstsein für die Sicherheitsanforderungen („security by design“, siehe ISO/IEC-27000 und IEC 62443) und Datenschutzanforderungen („privacy by default“ und „privacy by design“, siehe DSGVO u. BDSG) in den Entwicklungs-Konsortien vorhanden sein. Spätestens in der Nutzung der integrierten Lösungen durch Kunden sind dann neben operativen Fragen der Datenqualität über die gesamte Kette der Datenflüsse in Bezug auf Compliance und Rechts-Sicherheit vor allem Fragen der Datenhoheit und dem Wert der Daten zu definieren, hierfür sollten zwingend entsprechende Lizenzverträge und Datennutzungsverträge abgeschlossen werden.

Vor allem, wenn mit externen Datenpools gearbeitet wird, spielt die Datenverfügbarkeit speziell für deutsche IT-Mittelständler eine zunehmende Rolle. Hier geht das GAIA-X Projekt mit dem Ziel einer europäischen, vernetzten, offenen Dateninfrastruktur, die Unternehmen und Behörden Unabhängigkeit von außereuropäischen Großkonzernen bietet, den dringend erforderlichen Weg. [12] Es wird jedoch nicht leicht sein, die von jedem Akteur eingebrachten Mehrwerte bei der „Daten-Veredelung“ solcher „Big Data“-Szenarien auf gerechter Grundlage zu bewerten und monetär zu bemessen.

Den Beitrag können Sie hier herunterladen.

Text: Prof. Dr. Andreas Johannsen, Tarek Annan, Felix F. Eifert

[1] Bitkom 2018.

[2] Siehe Johannsen et al. 2019.

[3] Siehe Krmar 2015, S. 47.

[4] Siehe Johannsen et al. 2019, S. 245.

[5] in Anlehnung an Dorfer, 2018, S. 38.

[6] Vgl: Lippold 2013. S. 235.

[7] Zu verweisen ist neben grundlegender Fachliteratur auf die Praxis-orientierten Beiträge in Micus et al. 2018,

Usländer/Goll 2018, und Herfurth/Jlussi 2018.

[8] Vgl. Bitkom Studie 2019.

[9] Vgl. Spörrer, S., 2018, S. 117 ff.

[10] Vgl. Mittelstand 4.0 Kompetenzzentrum IT-Wirtschaft, 2019.

[11] Vgl. Spörrer, S., 2018, S. 117 ff.

[12] BITMi 2019